Embora um ataque de segurança cibernética ou ransomware possa ser potencialmente incapacitante, o medo muito racional de tal ameaça revolucionará a forma como gerenciamos nossa moeda mais crítica, a informação. Os custos percebidos de uma violação, diretos e indiretos, forçarão as organizações inteligentes a se adaptarem rapidamente a essas novas condições de mercado. Os atores globais neste palco acabarão por fazer investimentos inteligentes no curto prazo para realizar uma mudança generalizada na gestão da informação. No final, esses investimentos terão o benefício de reduzir drasticamente o risco, o custo e a complexidade, ao mesmo tempo em que melhoram nossa experiência coletiva do usuário final. Dado o crescimento exponencial dos dados do mundo, esse vento contrário cibernético transformará positivamente o mundo digital e, como resultado, impactará todos os setores.

O impacto potencial dos ataques de ransomware é muito real e financeiramente paralisante. Como observado na Harvard Business Review, os ataques de ransomware aumentaram 150% em 2020 e o valor pago pelas vítimas desses ataques cresceu 300% (Sharton). A última previsão indica que os danos conhecidos associados aos ataques de ransomware excederão US $ 20 bilhões em 2021, o que representa um aumento de 57x em relação a 2015 (Morgan). Muito simplesmente, não criar uma organização resiliente a ransomware pode se enquadrar na classe de negligência gerencial.

A notícia empolgante é que essa preocupação cibernética transformará a forma como as organizações consomem e gerenciam informações, em última análise, para melhor. Um novo plano para um gerenciamento de informações mais eficaz emergirá como o vencedor deste momento turbulento. As plataformas tradicionais que “tocam” os dados corporativos como um curso de negócios normais impulsionarão uma imensa mudança. Para aplicar uma perspectiva prática à troca, a Veritas Technologies [Veritas] será discutida, dada a sua posição de liderança de mercado na disponibilidade, proteção e insights de dados, para cargas de trabalho locais, híbridas e em nuvem. O resultado desejado será definir um caminho consumível, ou blueprint, para garantir a resiliência do ransomware.

A ABORDAGEM EM TRÊS ETAPAS

Quando se pensa em ransomware, a história ditaria que um ataque aconteceria e a correção seria necessária. O ponto definidor será quanto dano o ataque causa, financeiramente e de outra forma. No nível mais rudimentar, deve-se se preocupar com a proteção de todas as informações críticas (valiosas), a capacidade de detectar possíveis ameaças de ransomware e garantir uma rápida recuperação automatizada (restauração) de um aplicativo de negócios inteiro, se necessário. Essa progressão, uma estrutura simples de três etapas, oferece suporte à proteção, detecção e recuperação de componentes da estratégia geral de segurança cibernética de uma organização. Descompactaremos cada um desses elementos e faremos referência aos Serviços de Dados Corporativos da Veritas para adicionar contexto do mundo real.

PASSO 1: PROTEGER

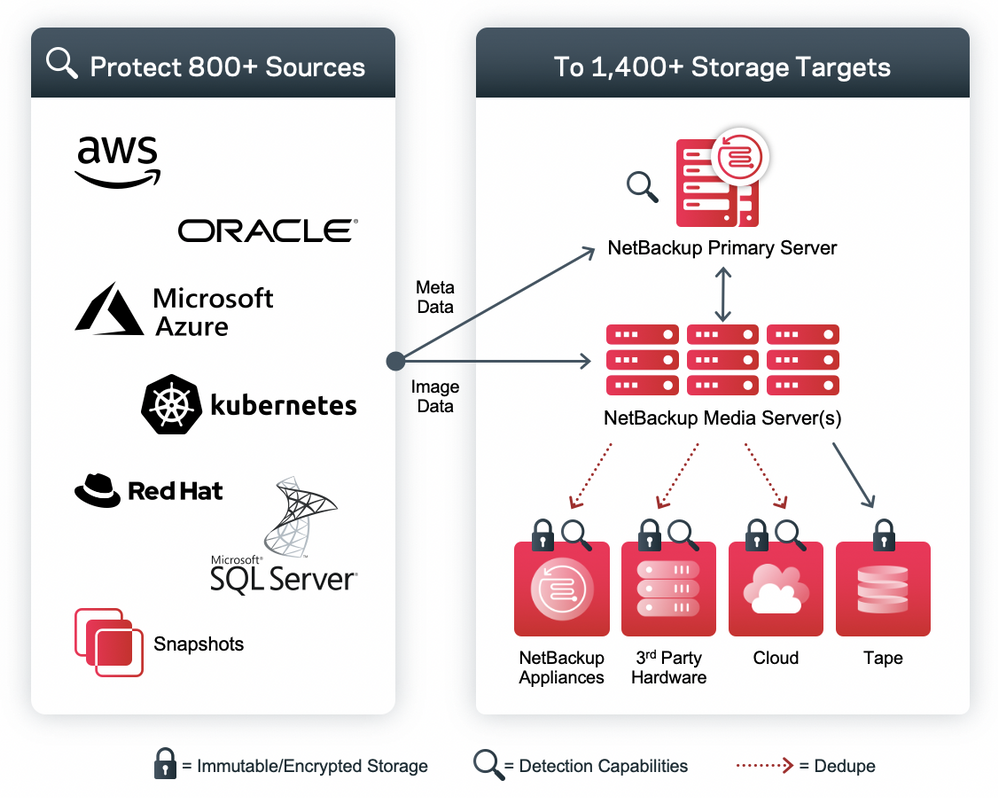

O primeiro passo em qualquer plano de mitigação de ransomware sólido é garantir a proteção de todos os dados relevantes. Várias disciplinas são necessárias para proteger a integridade dos dados, mas um aspecto crítico são os recursos de backup e recuperação. É vital que esses backups incluam criptografia de dados (tanto em voo quanto em repouso para evitar a exfiltração de dados), armazenamento imutável e indelével (com relógio de conformidade gerenciado internamente), proteção de servidor/software (com acesso sem confiança para garantir a integridade dos dados) e capacidade de recuperação simples (dados e servidores são necessários). Tão importante quanto isso, essas restaurações devem ser eficientes e viáveis em instalações de terceiros, como AWS, Microsoft Azure e Google Cloud. Essas soluções de proteção de dados devem abranger a proteção de todas as cargas de trabalho corporativas, independentemente do local. A plataforma NetBackup da Veritas atende a todos os requisitos acima em escala corporativa.

PASSO 2: DETECTAR

Para dar o próximo passo em direção à resiliência do ransomware, é preciso aproveitar o poder da detecção de anomalias do ransomware. A eficácia da detecção de anomalias é, em parte, uma função da quantidade (volume), escopo e tipo de dados que estão sendo analisados. Empresas, como a Veritas, que tocam uma enorme quantidade de dados ao longo de seu ciclo de vida (do berço ao túmulo) em toda a empresa, têm uma vantagem estratégica. A capacidade de correlacionar valores atípicos associados a ataques de ransomware proporciona à organização níveis rápidos de capacidade de resposta e um tempo preciso de recuperação (ponto de reversão) se uma ameaça for descoberta. No que se refere à Veritas, os clientes que aproveitam a versão mais recente da proteção de dados do Veritas NetBackup receberão os benefícios da detecção automatizada de anomalias de ransomware baseada em ML no ambiente de proteção de dados. Este é um ótimo começo, mas mais pode ser feito.

Especificamente, a extensão da plataforma de otimização de infraestrutura da Veritas (APTARE™ IT Analytics), correlaciona e analisa sem agente o norte de 50.000 pontos de interesse únicos. Originalmente desenvolvido para otimizar a infraestrutura e as operações, os recursos da APTARE se expandiram para oferecer detecção de anomalias. Ter essa visão panóptica de TI de vários fornecedores (armazenamento, computação, backup, etc.) em todo o seu ambiente, local ou na nuvem, é importante para validar que todos os dados corporativos estão protegidos adequadamente. Além disso, a extensão da plataforma Data Insight da Veritas permite que se realmente descompacte dados em nível de arquivo (não estruturados) para ajudar a definir a propriedade, classificar, localizar PII, automatizar a conformidade, etc. Novamente, a detecção de anomalias de ransomware também está incluída nesta análise.

Coletivamente, as soluções da Veritas permitem que as organizações iluminem anomalias em seus dados primários, bem como em seu ambiente de proteção de dados (backup), em toda a infraestrutura e nos próprios arquivos. A capacidade de monitorar e relatar essas vulnerabilidades em uma ampla gama de fontes de dados é inestimável no gerenciamento eficaz de tais vetores de ameaça. É importante notar que o acima pressupõe que as varreduras de vulnerabilidade padrão seriam um curso normal de negócios.

PASSO 3: RECUPERAR

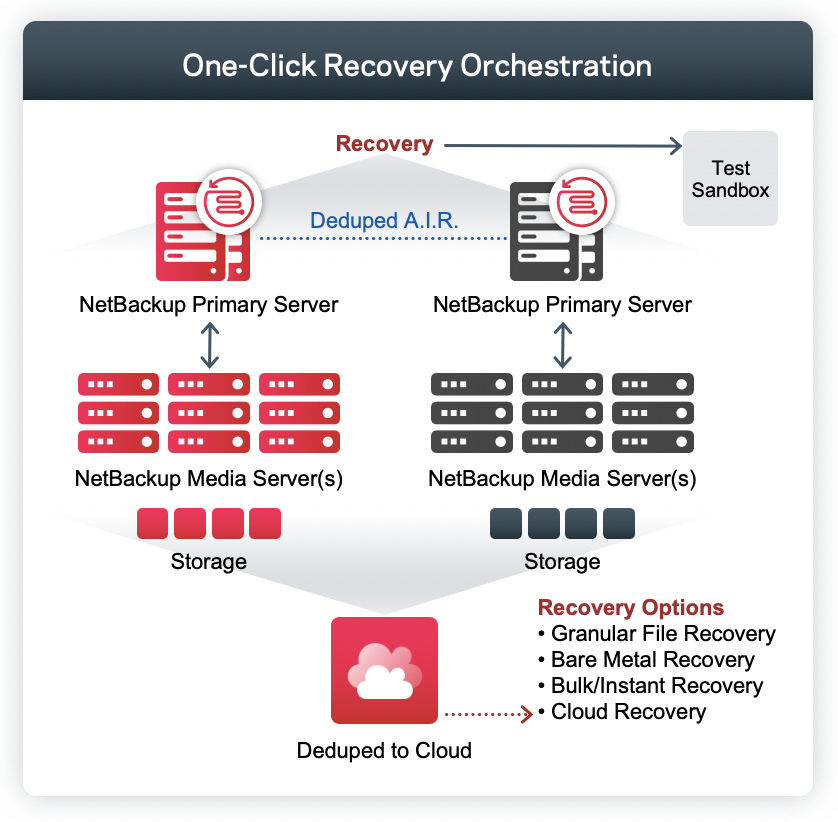

O terceiro e último passo do nosso caminho de resiliência de ransomware é a recuperação. Para garantir a recuperação, é preciso adicionar resiliência verdadeira de vários sites, ciente de aplicativos, à combinação para o melhor plano de mitigação de ransomware. Uma vez que uma violação significativa ou desastre atinge, é vital ter uma plataforma confiável para simplesmente automatizar e orquestrar uma restauração completa entre sites, ou nuvem, com o clique de um botão. A capacidade de fazê-lo, especialmente em escala e com infraestrutura mínima, ditará o nível de preparação organizacional e resiliência geral. No caso da Veritas, toda essa funcionalidade está incluída no núcleo da plataforma de proteção de dados. Não só os dados estarão acessíveis, mas os aplicativos também estarão on-line com todas as dependências necessárias.

ESTRATÉGIA DE MITIGAÇÃO DE RANSOMWARE DE CLASSE MUNDIAL

Conforme descrito acima, uma estratégia de mitigação de ransomware de classe mundial pode ser encontrada em uma estratégia refinada de proteção, detecção e recuperação. Como aludido no parágrafo introdutório, as empresas que adotarem totalmente a estratégia de proteção, detecção e recuperação com a Veritas, perceberão uma redução muito significativa no custo, complexidade e risco. O objetivo principal de muitas dessas soluções é iluminar os dados enquanto gerencia a disponibilidade, a proteção e a conformidade.

Ao mitigar adequadamente os riscos de ransomware, é preciso iluminar e analisar os dados em toda a empresa. Se totalmente executada, as organizações podem esperar gerenciar muito menos com muito mais clareza. O Relatório Global Databerg conclui que, na maioria das entidades corporativas, 85% dos dados são redundantes, desatualizados ou triviais [ROT] (Veritas). Um benefício auxiliar da mitigação adequada do Ransomware, com a plataforma Veritas, é que se pode determinar a verdadeira natureza de um determinado arquivo e tomar decisões informadas sobre a melhor forma de gerenciá-lo ou excluí-lo. Muitos arquivos estão apenas sob gerenciamento de TI porque esses arquivos são funcionalmente sem proprietário e as organizações não sabem como gerenciá-los efetivamente em escala. Imagine ser capaz de determinar se um arquivo inclui PII, definir o proprietário de fato (uso, acesso, conteúdo ou propriedades), divulgar a última vez acessada, determinar a relevância corporativa, validar a conformidade de acesso do usuário, classificar automaticamente o arquivo, etc. Depois disso, pode-se automatizar de forma inteligente o gerenciamento, a movimentação ou a exclusão de um determinado arquivo, mantendo registros precisos e defensáveis. Este é exatamente o resultado que se pode esperar da plataforma Veritas. O resultado dessa iluminação e automação de dados é a capacidade de proteger a conformidade enquanto segmenta criteriosamente como um determinado bit de informação é gerenciado enquanto segue o plano de ataque de resgate acima. Dada a quantidade de informações redundantes, triviais e desatualizadas nas cavidades da maioria das empresas, gerenciar muito menos dados melhor, em última análise, extrai custos, melhora a experiência do usuário final e reduz o risco de um incidente cibernético.

IMPACTO A LONGO PRAZO

Os efeitos posteriores dos ataques de ransomware tiveram um efeito terrível na economia, na confiança social e no gerenciamento de informações. O lado bom é que o impacto a longo prazo será aquele que mudará favoravelmente a forma como gerenciamos as informações, um de nossos ativos mais preciosos e a nova moeda mundial. A perspectiva acima oferece um modelo para a mitigação eficaz e eficiente de ransomware e as soluções Veritas observadas podem ser aproveitadas imediatamente, gerando uma melhor experiência do usuário final e uma redução considerável no custo, risco e complexidade. O futuro é muito brilhante para aqueles que escolheram aproveitar essa oportunidade para mudar a forma como as informações são gerenciadas.